目次

関連リンク:「サイバーセキュリティ」に関する記事一覧

あらゆる情報がデータとして紐付けされる現代では、不正アクセスやマルウェアを始めとしたサイバー攻撃のリスクが増加傾向にあります。特に、自社だけでなく関連企業をも被害に巻き込む「サプライチェーン攻撃」には警戒しなければなりません。

そこで本記事では、企業及び関連会社に甚大な被害をもたらすサプライチェーン攻撃の手法や実際の被害事例に触れ、どのような対策手段を講じるべきかについて解説します。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、ある企業の情報セキュリティを突破するために、当該企業ではなく取引先や関連企業を経由してサイバー攻撃を仕掛ける手口です。

たとえば、とある企業A社のデータベースへ直接アクセスはできなくても、セキュリティホール(セキュリティ上の欠陥)のある関連会社や子会社への侵入により、ユーザーIDやパスワードといったA社データベースへのアクセスキーを窃取すれば、正面からA社のデータベースへアクセスできてしまいます。

このようにサプライチェーン攻撃では、サイバー攻撃に対して十分な対策が講じられていない関連会社や取引先企業が足掛かりとして狙われるのです。

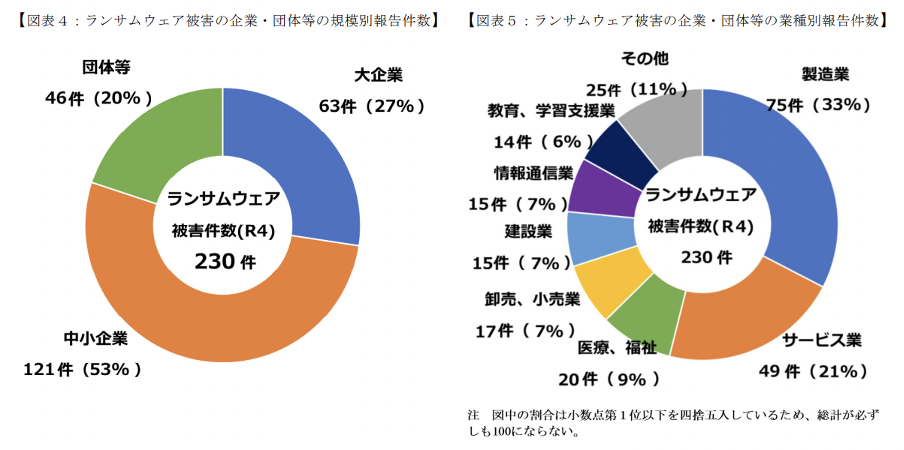

以下は、警察庁が公表したランサムウェア(金銭を目的としたシステムの乗っ取り)の被害を受けた企業の割合です。

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

上記の資料によれば、被害を受けた企業の内およそ半数以上が中小企業であり、また被害件数の約3割が製造業です。「うちはサイバー攻撃とは無縁の会社」と考えず、取引先へ被害を及ぼさないためにもセキュリティ対策を講じなければなりません。

サプライチェーン攻撃の主な手法

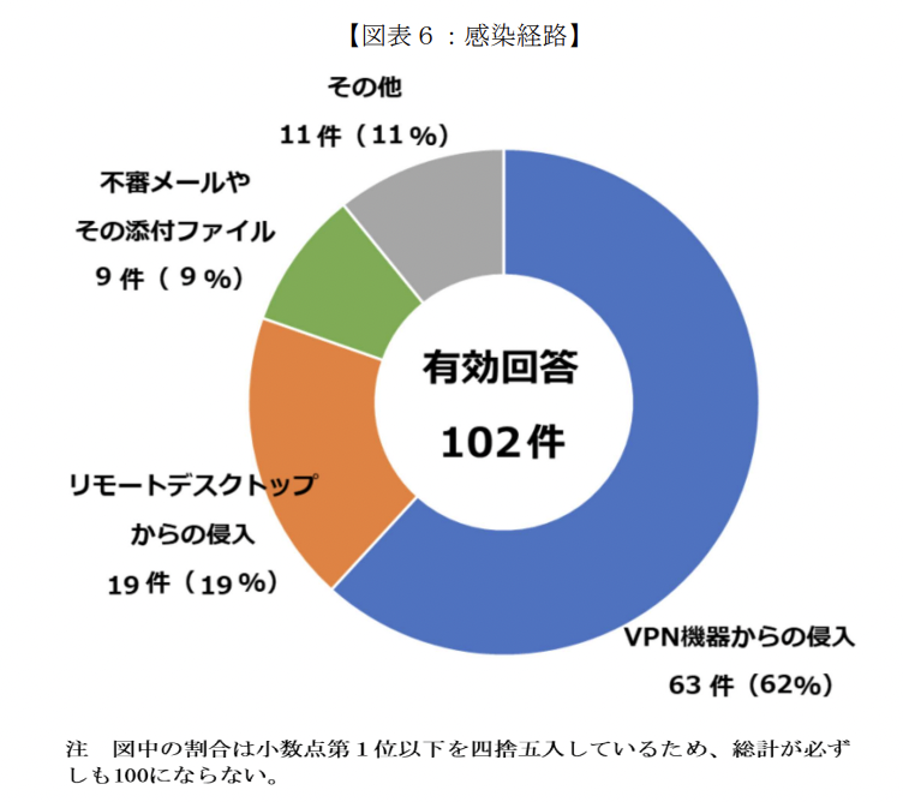

サプライチェーン攻撃の実行者は、さまざまな経路や手法を用いて不正アクセスを試みます。以下は、企業がサイバー攻撃を受けた際の感染経路に関する調査結果です。

出典:令和4年におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

上記の資料によると、ウイルスの感染経路の内、およそ大半がネットワーク機器やリモートデスクトップなど業務用PCを介していることが分かります。それでは、実際にどのような手法や経路でサプライチェーン攻撃が行われているのでしょうか。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、業務で用いられるソフトウェアに不正なプログラムやコードを混入し、標的となる組織に侵入する手法です。

主な攻撃対象は、オープンソースソフトウェアを用いたツールやアプリケーションで正規メーカーを装ったメールにマルウェアを混入させる手口や、オープンソースソフトウェアの脆弱性を突いて不正なプログラムを組み込む手口が代表的です。

ハードウェアサプライチェーン攻撃

ハードウェアサプライチェーン攻撃とは、業務用PCを中心としたハードウェアの製造工程で不正な基盤やプログラムを混入し、標的となる組織に侵入する手口です。物理的にマルウェアやバックドアを組み込むため、攻撃原因の早期特定が非常に困難とされています。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、MSP(マネージドサービスプロバイダ)やクラウドサービスなどの事業者を対象に攻撃し、最終的な標的である企業へのアクセス権限を窃取、「正当に」標的のシステムに侵入する手法です。

たとえば自社の管理システムの保守運用をベンダー組織に委託している場合、ベンダー組織がランサムウェア等の被害を受けると、攻撃者にアクセス権限を取得されるリスクがあります。この権限をもって攻撃者に侵入された場合、「委託先が業務上の理由でアクセスを行った」と判断されるケースが少なくありません。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、セキュリティが脆弱な関連会社や取引先へ侵入し、正当な取引を装ったメールやチャットで最終目標である組織に侵入する手口です。

一般的なスパムメールやフィッシング攻撃と違い、攻撃者は普段の取引に使われるメールアドレスやアカウントを用いてコンタクトを取るため、疑いの目が向きにくいのが特徴です。日頃やりとりをしているアカウントからのメールであっても、見慣れない添付ファイルや、自社のアクセスキーを要求してくるような文言には注意が必要です。

サプライチェーン攻撃で想定される被害

近年は業務効率の向上を目的に、IoTを搭載した製造機械や監視カメラなどさまざまな機器の一元管理が進んでいますが、このことがかえってサプライチェーン攻撃による被害リスクを高めている側面もあり、サイバー攻撃対策はシステム開発企業、保守管理企業、そして導入企業における大きな課題です。

仮にサプライチェーン攻撃による業務システムへの侵入を許した場合、以下のような被害が想定されます。

業務の停滞・停止

まずあげられるのが、システムの乗っ取りやダウンによる基幹業務の停滞・停止です。数多くの業務や取引を一元管理するシステムがサイバー攻撃によって停止した場合、自社を含むサプライチェーン全体にまで影響が及び、最悪の場合サプライチェーン上の全ての企業が機能不全に陥る可能性があります。

金銭的被害

サプライチェーン攻撃による被害を受けた場合、侵入経路の特定やサイバー攻撃への対応、システム復旧や被害を受けた関連企業への補償にコストを必要とします。また、業務停止による機会損失など、潜在的な被害まで含めるとその額は膨大なものとなるでしょう。

企業の信頼やブランドの毀損

企業の不祥事やトラブルがメディアに取り上げられやすい昨今、サプライチェーン攻撃により企業機密や個人情報が流出すれば、企業の信頼の失墜は避けられません。金融機関を含む取引先からとの契約に支障をきたせば、経営問題にまで発展するリスクも十分に予想できます。

サプライチェーン攻撃の事例

サプライチェーン攻撃への理解をより深めるために、実際に国内外の企業において発生したサプライチェーン攻撃の事例を見ていきましょう。

トヨタ自動車株式会社

2022年2月26日、トヨタ自動車の仕入先であり内装部品の生産を請け負っている小島プレス工業株式会社がサイバー攻撃を受けました。これにより部品の納入が困難になり、結果国内の全14工場が停止。自動車製造のサプライチェーン全体に影響が及んでいます。

しかしながら、同社はサイバー攻撃の被害を最小限にとどめるため迅速に対応。結果として製造の停止を1日に抑え、システムもおよそ1ヶ月で復旧しました。現在ではサイバー攻撃の教訓を活かして、作業の一部をアナログに戻すといった対策を講じています。

参考:小島プレス、サイバー被害から1年 苦難乗り越え深めた絆

三菱電機株式会社

2020年10月16日、三菱電機株式会社は中国の子会社を契機とした不正アクセスによって、取引先の金融機関口座8,635を含む取引先情報や子会社の取引先情報が流出しました。

後の調査によると、攻撃者は子会社への侵入でクラウドアクセス用のアカウント情報を窃取し、それを契機として三菱電機本社のクラウドサービスに侵入し情報を取得したと判明しています。

ただ、ソフトウェアの脆弱性を突いた攻撃やマルウェアではないために、大量のアクセスログの中から不正アクセスのログを特定することが困難でした。結果として全容の把握におよそ4ヶ月もの期間を要したこともあり、現在ではクラウドサービスの監視体制を強化するなど対策を講じています。

SolarWinds

2020年12月13日、米国のセキュリティベンダーであるFireEye社が、米国で幅広く利用されているSolarWinds社のネットワーク管理ソフトウェアOrionPlatformにおける不正アクセスを検出しました。

後の調査により、2019年9月の不正アクセスでOrionPlatformへの侵入を許していたことが判明。マルウェアの拡散によって2020年3月からおよそ9ヶ月間、同ソフトウェア導入企業の重要情報が窃取されていました。

参考:SolarWindsのサイバー攻撃に関する緊急注意喚起 | SAJ 一般社団法人ソフトウェア協会

サプライチェーン攻撃の対策

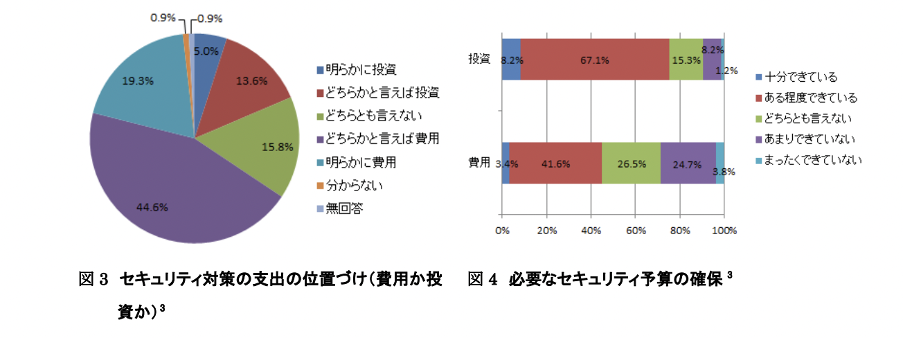

サプライチェーン攻撃を始めとしたサイバー攻撃に対するセキュリティ強化では、関連支出を「コスト」ではなく企業経営に必須な「投資」と捉えることが重要です。

これは政府が公表したサイバー攻撃への対策方針「サイバーセキュリティ経営ガイドラインver2.0」にも記されています。

以下は同資料におけるセキュリティ対策の支出に関する意識調査結果です。

出典:サイバーセキュリティ経営ガイドラインver2.0(経済産業省)

上記のグラフによると、セキュリティ対策を事業の成長に結びつける「投資」として捉えている企業は半数にも及びません。

セキュリティの強化にはコストだけでなく、人的リソースも求められるため、システム管理に対する社内リソースを適切に配分し、対策をおこないましょう。

社内セキュリティの強化

自社および関連会社へ被害を拡大させないためにまず徹底すべきことは、社内セキュリティの強化です。

基本的な対策内容として、OSやソフトウェアの更新、ウイルス対策ソフトの導入、パスワード強化があげられます。また、従業員に対してサプライチェーン攻撃に関する講座や研修をおこない、セキュリティリテラシーを向上させる取り組みも大切です。

前述した小島プレス工業の事例のように、業務の一部にオフラインの領域を設けるのも1つの対策と言えます。

関係企業のセキュリティ評価

関連企業や取引先をはじめとしたサプライチェーン上の各企業に対して、セキュリティの評価をおこないましょう。セキュリティレベルが不十分な場合は改善を求め、ときにはサプライチェーン攻撃の起点となりえる企業との取引を避ける判断も必要です。

ただし、取引先に対し何らかのセキュリティ対応を要請し、新たな支出が生じる場合は、支出の負担割合やそれに伴う商品・サービス価格の上乗せについて相互で協議しながら進めなければなりません。

問題発生時の対応の明確化

自社が攻撃を受けた、あるいは他社経由で自社にトラブルが生じた場合を想定した対応マニュアルの策定は必須です。マニュアルにもとづく迅速な対応は被害の拡大を防ぎ、事業の早期復旧につながります。いざ被害が生じてから対応を協議していては、その分復旧も遅れ、被害は甚大なものとなるでしょう。

脆弱性情報の確認

導入済みのシステムに新たな脆弱性が発見される場合も少なくないため、システムベンダーがリリースする脆弱性情報を定期的に確認すべきでしょう。市場シェアの大きいシステムであれば、経済産業省サイトで脆弱性の注意喚起がなされている場合もあります。

自社・取引先企業で導入しているソフトウェアやツールで脆弱性が発見された場合は、速やかに周知し、対策を求めるようにしましょう。

外部サービスの利用

サイバーセキュリティは高度な知識が必要な領域です。さらには日々高度化する攻撃手法に対し速やかな対策が求められるため、社内に専任担当をおけない場合は外部サービスの利用を検討すべきでしょう。

サプライチェーン攻撃には企業間の協力が不可欠

自社がサプライチェーン攻撃の起点となってしまえば、その被害は関連企業にまで及び、逆に取引先を経由して自社が損害を被るリスクもあります。そのため、サプライチェーン攻撃への対策は自社だけで完結するものではありません。

情報技術の発達がビジネスを大きく牽引する一方で、サイバー攻撃の高度化や、件数も増加も留まることを知りません。時代遅れのセキュリティとならないよう、セキュリティに対しては積極的に「投資」することをおすすめします。

関連リンク:「サイバーセキュリティ」に関する記事一覧